Authentification MEID

Def et Fonctionnement :

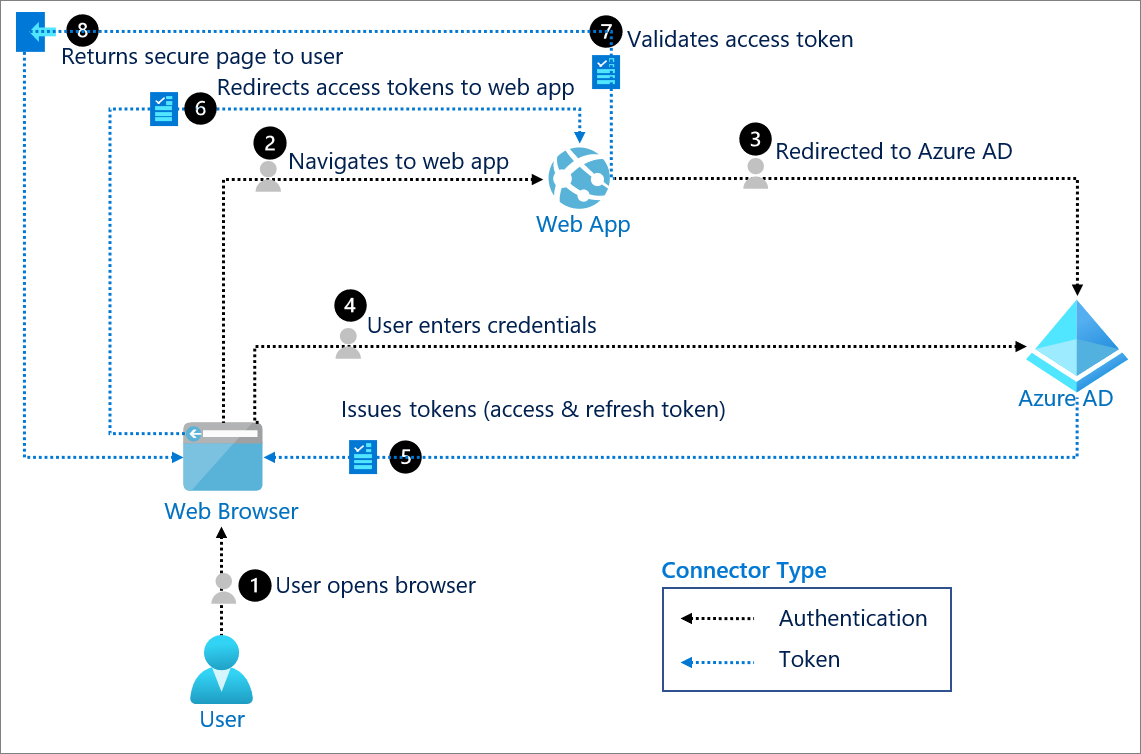

Le processus d'authentification Microsoft Entra ID est pourvu de très peu d'informations et n'est pas clair. De nombreuses options entrent en compte pour augmenter la sécurité du processus comme les conditionnals access ou PIM. Le shéma ci-dessus montre l'utilisation de MEID avec OAuth 2.0 pour utiliser MEID en tant qu'idenity provider. Dans ces conditions il est difficile de faire le tour du fonctionnement.

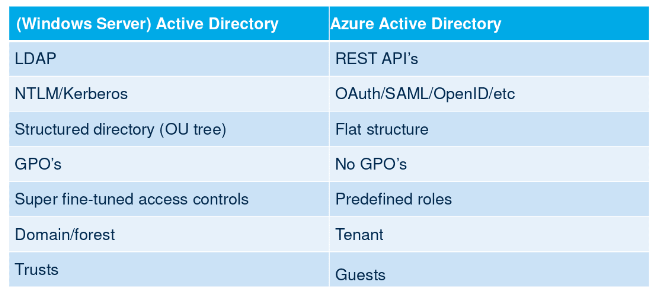

Pour faire un lien avec AD, voici des équivalents parmi les services

https://embee.co.in/blog/how-azure-ad-authentication-works/

Interactions et rôles :

Pour intéragir avec MEID de nombreuses options sont disponibles :

- Azure Portal

- PowerShell modules : MSONline, AzureAd, AzureCLI

- Azure CLI

- APIS : Azure Ad graph...

Parmis ces terminaux, les roles peuvent changer.

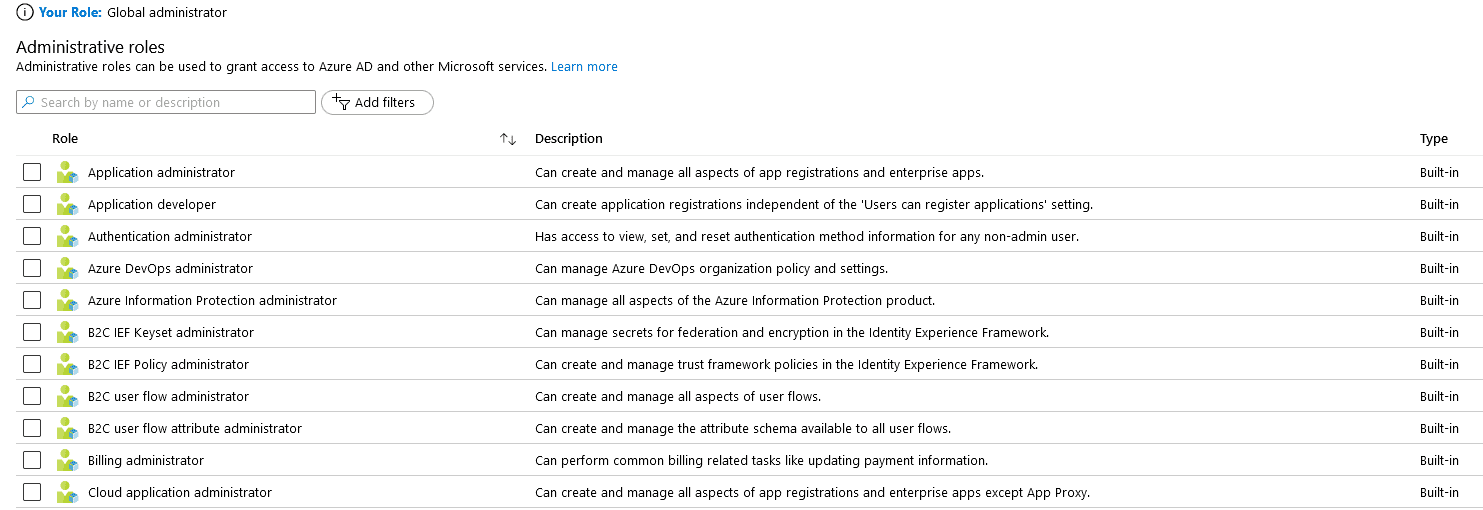

Rôles :

Comme on l'a vu précédemment, les noms de l'AD DS ont changés pour MEID. De ce fait les rôles aussi, désormais les rôles sont :

- Global Admin : rôle le plus haut qui peut effectuer toutes les tâches sur n'importe quoi. Le terme de Company Admin peut aussi être rencontré dans certaines situations.

- Application Administrator : c'est un rôle très important à surveiller, en effet, dans Azure tout est application et ce rôle donne donc beaucup de privilièges.

De nombreux autres rôles existent au sein d'Azure.

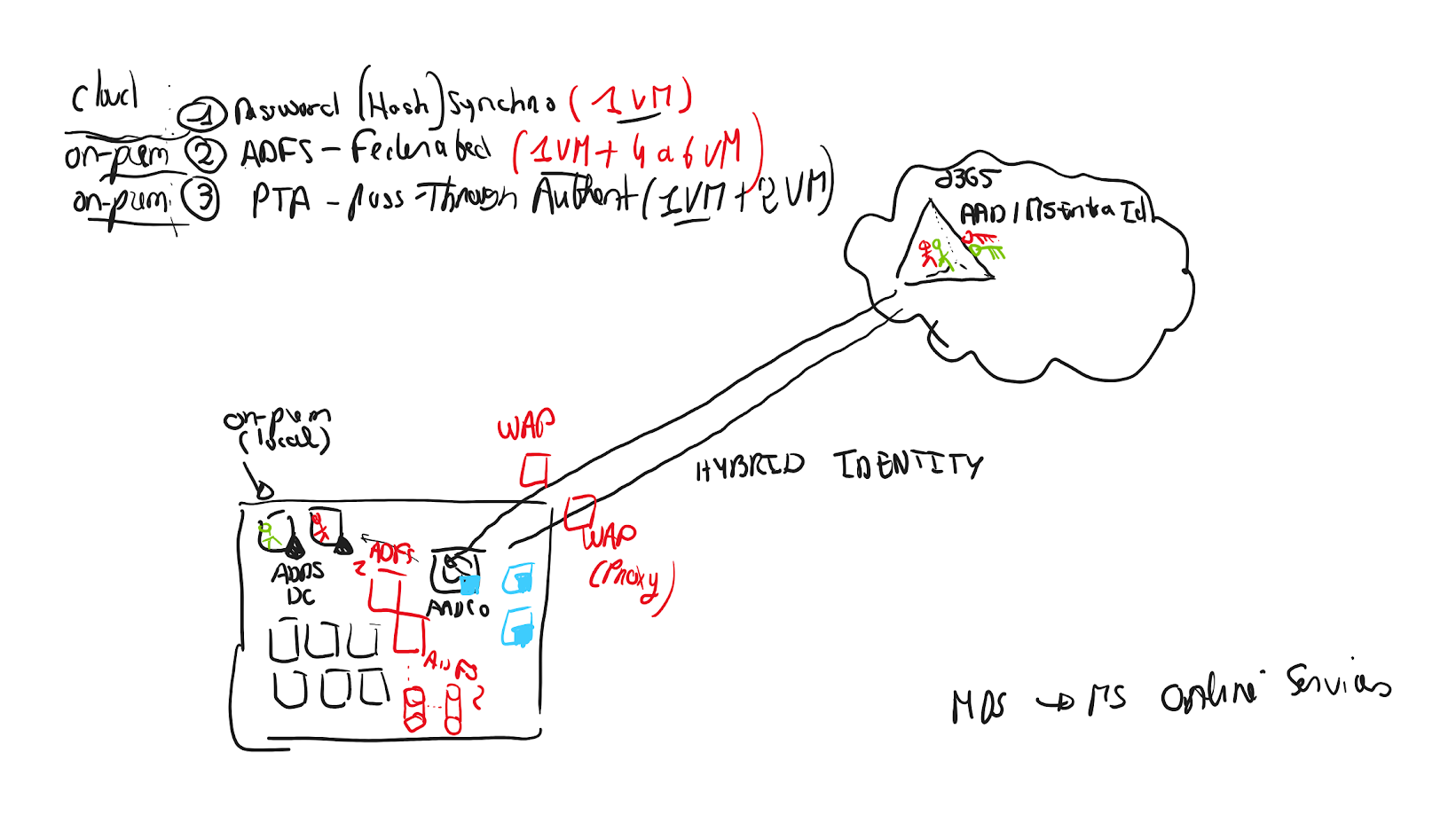

Intégration avec On-Premise

Aussi appelé identité hybrides, il existe plusieurs moyens de réaliser ce type d'architecture. Pour réaliser ce besoin, il faut synchroniser les identités sur le cloud Azure AD, et il existe 3 manières de faire :

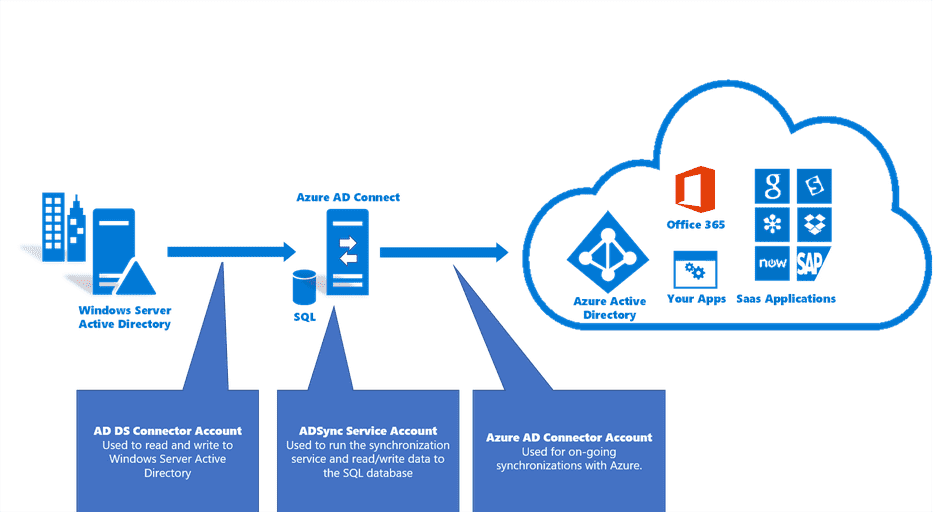

Pour toutes les infrastructure tu doit installer un ADConnect qui est un server qui va synchroniser avec le cloud l'AD on prem avec un tenant (Azure AD ou M365). La synchronisation est faite toutes les 30 minutes.

Ainsi faire de l'identité hybride coûte au minimum une machine dédié à l'ADConnect (qui ne doit pas avoir le rôle de DC). Ce mode de fonctionnement force les modifications de l'AD sur la "ferme" on prem. Il n'est pas possible de modifier l'AD dans le cloud, ce qui garantie une sécurité supplémetaire je suppose.

-

Password Hash Synchronization :

Avantage : s'agit de la méthode la plus simple aussi la seule qui se passe beaucoup dans le cloud.

Infrastructure supp : rien de plus

Le fonctionnement est très simple puisque lors de la connexion les hashs sont envoyés a MEID pour vérification ce qui fait une authentification sécurisée lors de la communication avec le cloud -

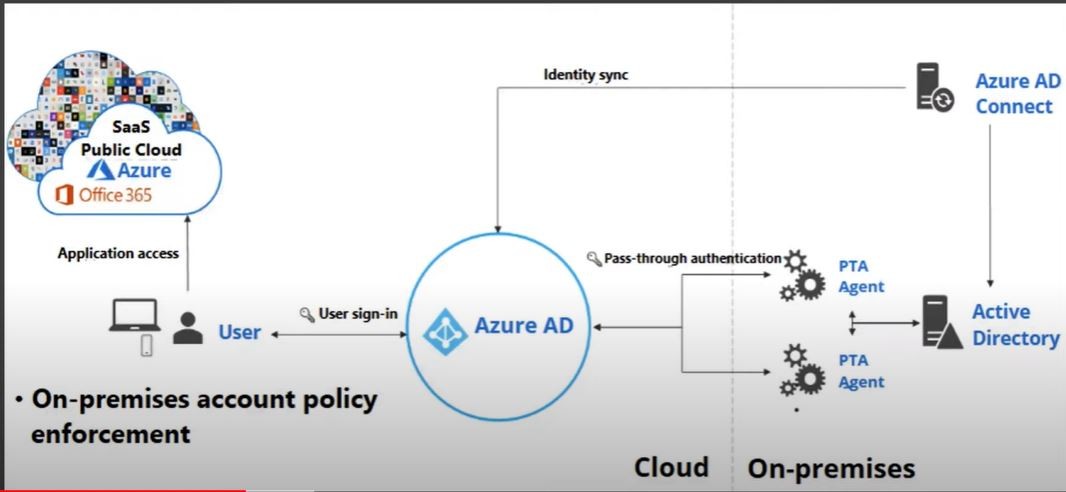

Pass-Through Authentication :

Avantage : l'authentification se fait en interne se qui peut permettre de se conformer avec certaines normes européennes.

infrastructure en plus : 2 PTA agent -

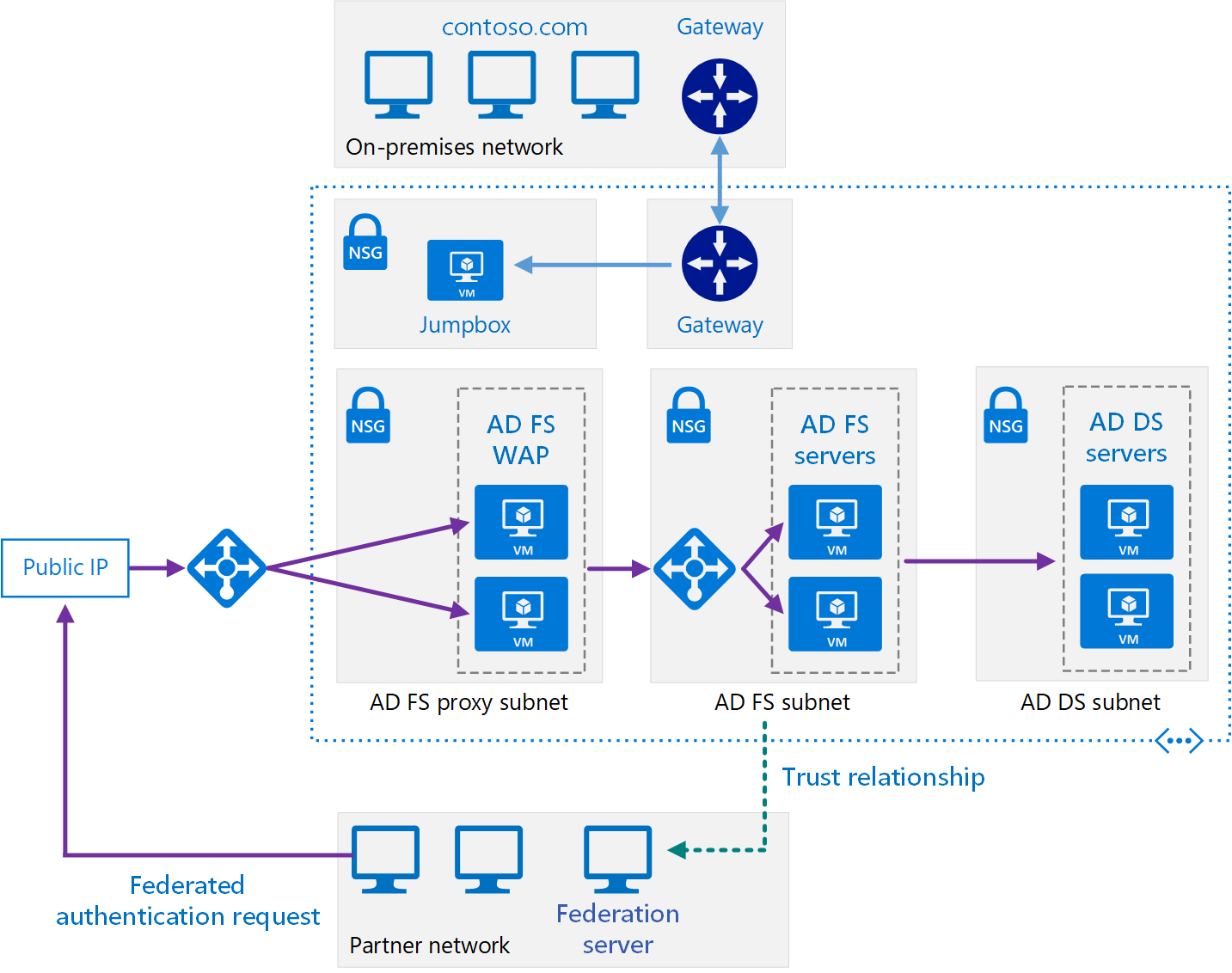

Active Directory Federation Services :

Avantage : si il y a déja des ADFS (qui servent à d'autres choses), cela réduit le coût puisqu'ils sont réutilisés

Infrastructure en plus : 2 server ADFS + 2 Database (1 ADFS a besoin dune database) + 2 WAP qui permettent de chiffrer les communications pour les échanges de creds