Sécuriser Azure

Objectif :

Le but de cette note rassembler les informations et conseils pour sécuriser un environnement Azure.

Mesures de sécurité :

Protéger MEID :

- Smart lockout : lockout après 10 essais de 1 minute, fonctionne avec tous les types d'authentifications, customisable pour les AAD payants

Pour les ADFS : Smart lockout extranet, en gros détecte les IPs, locations pour invalider des logins.

3 Modes de protection :- ADPasswordCounter : par défaut, pas de détection en fonction des IPS

- ADFSSmartingLockoutLogOnly : pas de block en fonction des IPs seulement un audit et log de la connexion

- ADFSSmartLockoutEnforce : block les requêtes non familières

- Microsoft conditionnal access (il n'est pas possible de les recenser hors du portail Azure)(P1)

- Microsoft Defender for identity est capable de détecter les comportements suspects de utilisateurs (P2)

- Security defaults : protection password spraying, replay et phishing

Nécessite un MFA pour les utilisateurs et les anciens protocoles faibles sont rejetés. - Password protection avec des listes de mots bannis

- Global banned password list (genre admin/admin)

- Custo bammed password list

- MFA : liste des fonctionnements :

- OTP tokens

- Certificates

- SmartCards

- Phone based authentication

- PIM

- Microsoft Defender for identity

- Microsoft conditionnal access

- DISABLE LEGACY AUTHENTICATION : désativer les apps legacy (les apps microsoft anciennes, les apps de mail qui utilisent POP,IMAP,SMTP).

Les attaques de spray utilisent quasiment toujours de legacy authentication

Protéger les comptes :

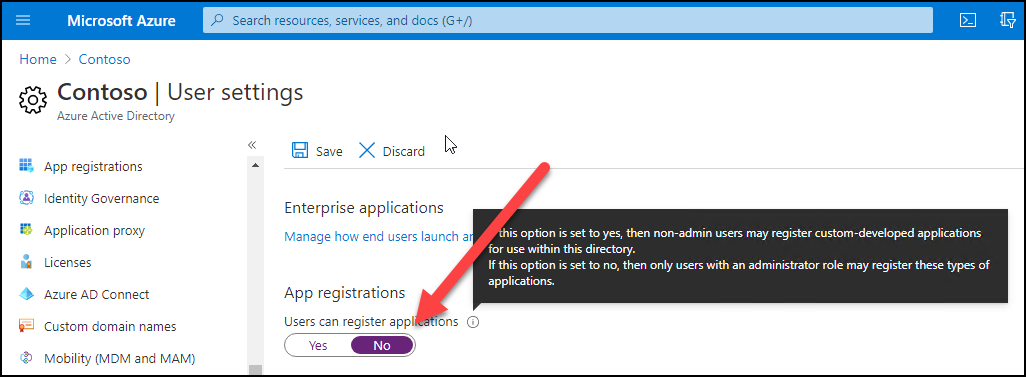

- Retirer les Apps registrations dans les paramètres utilisateurs

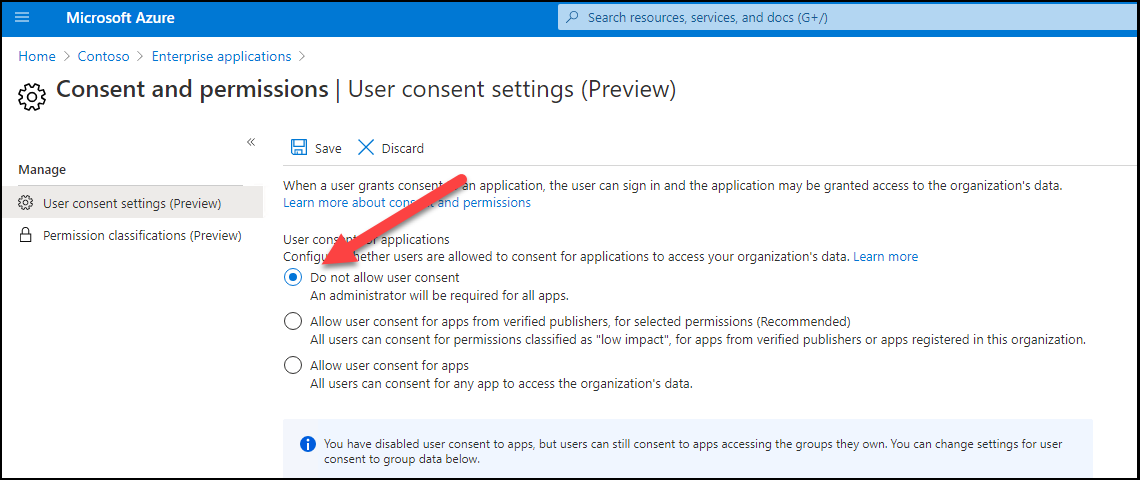

- De même dans preview, empêcher les utilisateurs de donner des droits à des apps