Microsoft Entra ID

M Entra ID

EID peut être synchronisé avec des services d'authentification on premise.

Identity Score est un service inclut dans EID qui permet de mesurer la conformité du système de gestion d'identité avec les bonnes pratiques de microsoft.

MEID permet la collab B2B entre e,ployés et des guests en leur créant un ccmpte invité.

B2B direct connect permet de connecter deux MEID pour intégrer des guest dans le système. Aussi il faut noter que les utilisateurs ne sont pas créés dans chaque MEID mais simplement ils peuvent accéder à des ressources. De plus, un channel teams permet d'assurer la communication entre les équipes.

Aussi un nouvel outil : ME external ID for customers permet de rendre accessible à des clients des applications internes.

Definitions de termes :

Tenant : instance de EID avec une seule organisation

Directory : en gros c'est un conteneur qui contient tous ce qui est à l'intérieur d'un tenant.

Multi-tenant : c'est une organisation qui possède plusieurs tenant.

Notes :

Managed identiy est un type de service qui gère automatique les identité de MEID

Microsoft entra joined veut dire qu'un appareil à rejoint le MEID à traver un compte d'organisation.

Authentification MEID

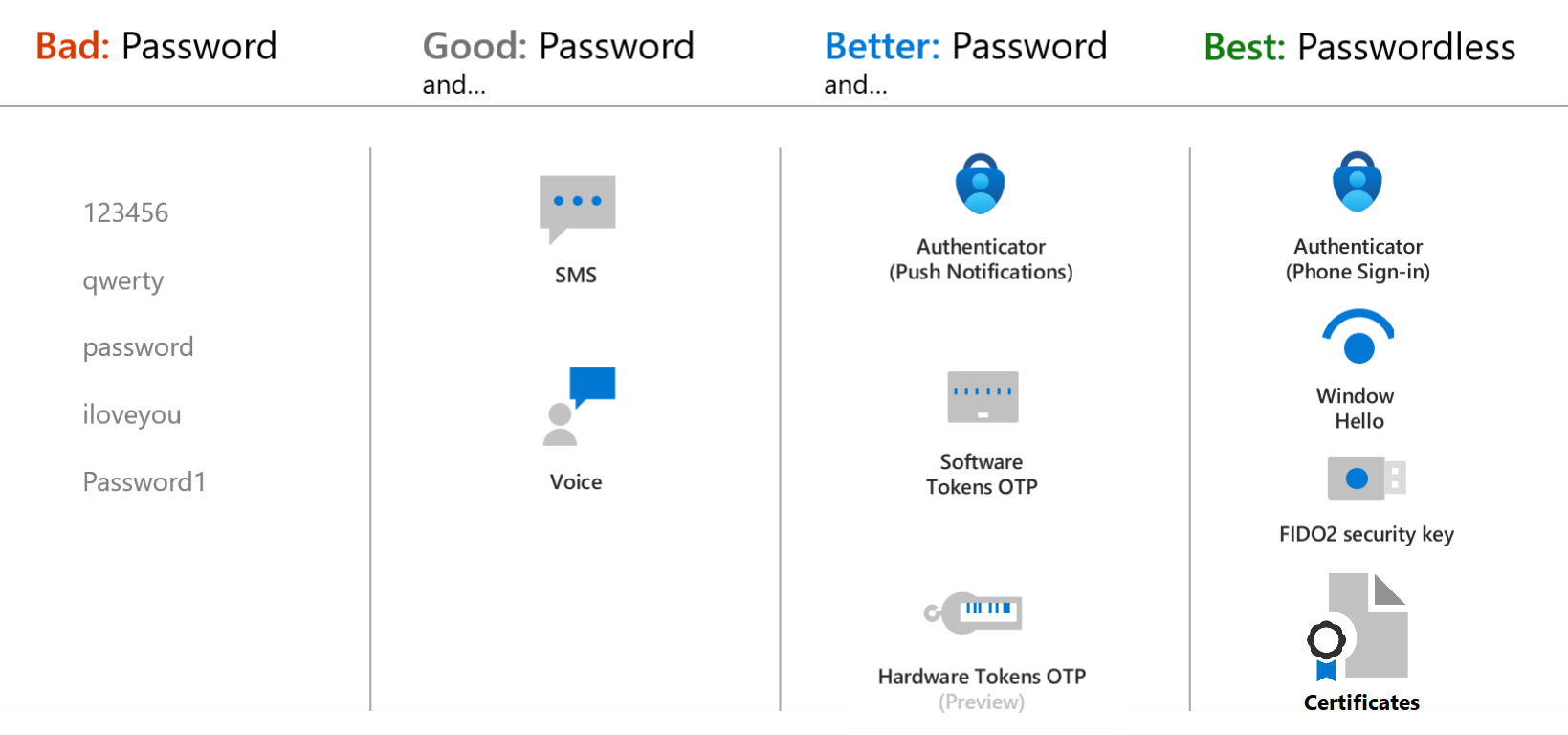

SSPR ou self service password reset est un service très mis en avant et qui semble très utile

Pour sécuriser le signup des utilisateurs il existe des banlist de mdp : global et custom.

La globale est une liste de mdp faibles maintenue par MEID qui prend les mdp les plus faibles et leiurs permutations.

La liste custom ajoute des mot qui seront inspectés pour vérifier qu'ils ne sont pas présents dans les mots de passe. Cela permet de se protéger contre les attaques de spray.

Fonction Microsoft conditionnal access

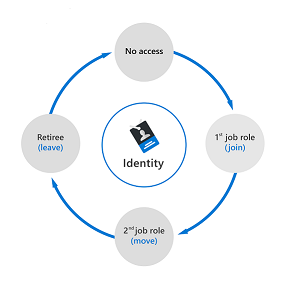

MEID Governance

Le but est de gérer les comptes et les accès sur le cycle de vie du collaborateur jusqu'à la fin :

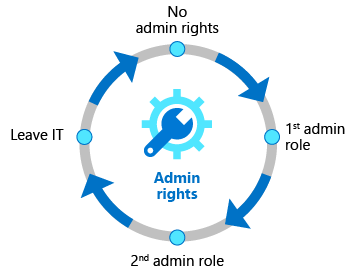

PIM permet de donner une meilleure gestion des droits d'utilisateurs. Les rôles des utilisateurs sont donnés pour une durée ce qui permet une gestion en amont du cycle de vie des droits des utilisateurs. Pour fonctionner il est nécessaire d'avoir activé un MFA pour activer n'importe quel rôle. PIM dispose de plusieurs fonctions importantes :

- Just in Time : les accès privilégiés sont donnés uniquement quand c'est nécessaire et pas avant

- Time bound : les droits sont donnés pour une période déteminée

- Approval based : pour obtenir des droits il faut obtenir une approbation au préalable

- Auditable : il est possible d'évaluer l'historique des accès

Pim permet de gérer les rôles MEID, Az, et des groupes (MEID,Az,Az sql, Az key vault, intune etc...)

il faut installer cette fonctionnalité avant un incident.

Pour utiliser PIM il faut au moins MEID P2

Access review permet de gérer efficacement les droits des utilisateurs. Access reviews permet de setup des reviews programmées, pour certains types de rôles (par exemple global admin). En gros on envoit un mail pour demander si les utilisateurs ont toujours besoin des droits, et si il ne répondent pas il est possible de prendre des actions de manière automatique.

Entritlement Management (EM) permet de définir des groupes de droits qui peuvent être demandés, qui doit les approuver, quand est-ce qu'elles expirent. Il n'est pas nécessaire qu'un admin approuve ces demandes.

Cela permet aussi de gérer automatiquement les droits des utilsateurs guest.

Avant incident.

MEID protection permet d'automatiser la détection et la remédiation des risques liés à l'identité, investiguer sur ces risques en utilisant de la data et exporter ces données vers d'autres logiciels (third party) pour un emeilleur analyse.

Les risques sont detectés selon une échelle à plusieurs facteurs : IP anonyme, voyage atypique, sign-in avec des propirétés étanges, ou bien des patterns non communs (IA)

ME permission management est un cloud infra entitlement management (CIEM) permet de gérer les identités de plusieurs ressources sur Az, aws ou GCP, le but étant de détecter les failles (liées aux permissions uniquement) et d'y remédier.

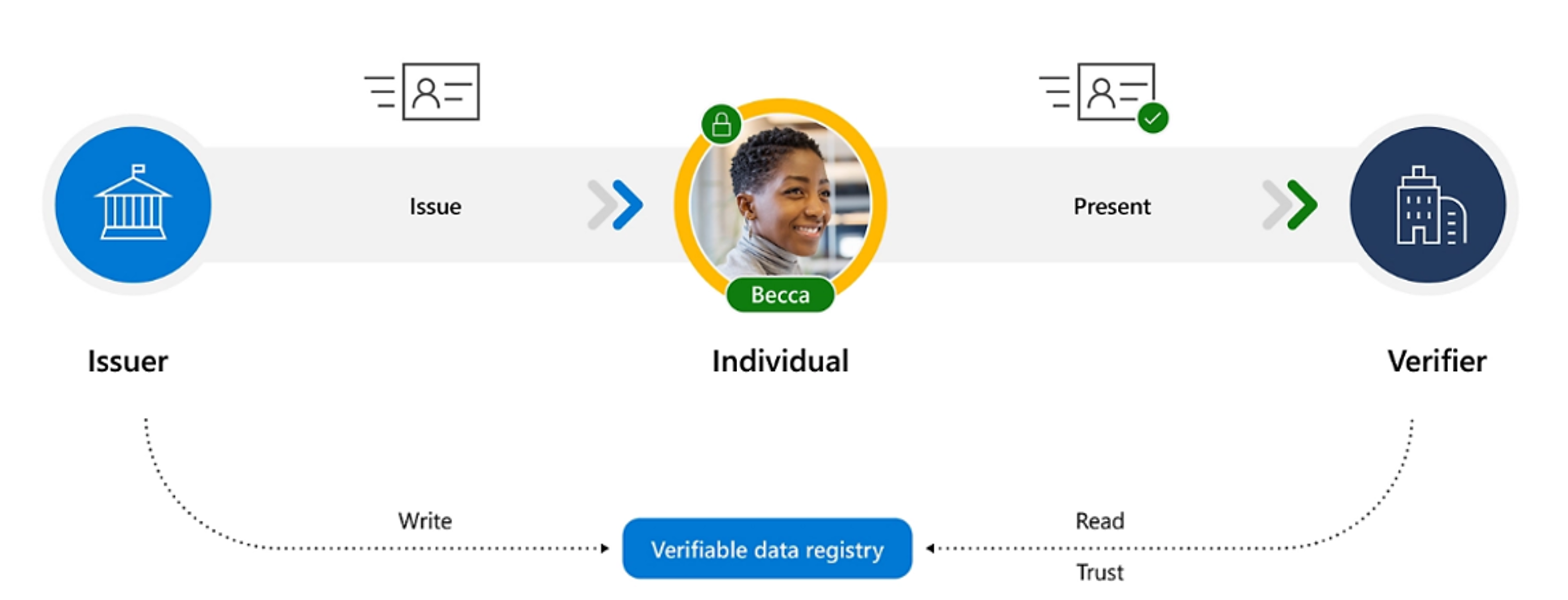

MEID Verified ID permet d'avoir une identité de manière très contrôllée, vérifiée et qui respecte de nombreuses normes de confidentialié etc...