Spoofing

Def et fonctionnement :

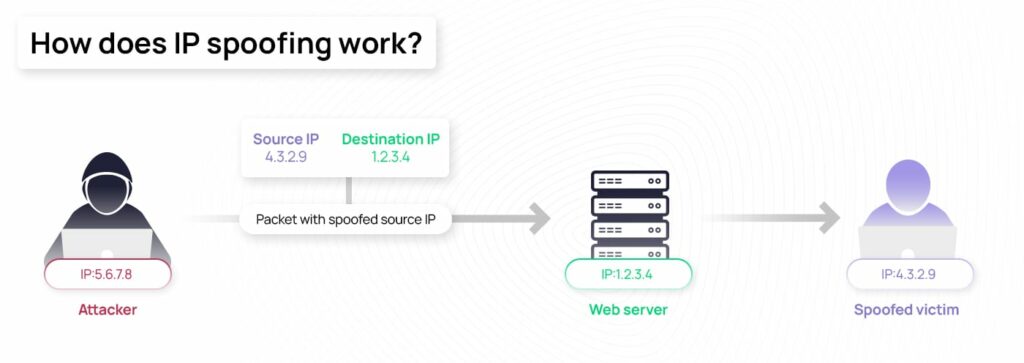

Le Spoofing à pour but de tromper un utilisateur lors de son utilisation des réseaux. Par exemple le Phishing est du spoofing, mais il en existe beaucoup d'autres. Le spoofing peut passer sur des choses inconscientes pour les utilisateurs, comme le ARP spoofing.

Types de spoofing :

Il existe de nombreux outils et protocoles à exploiter pour faire du Spoofing.

ARP Spoofing :

Le but d'un ARP spoofing de déclarer de fausses adresses IP de correspondance pour les MAC afin de faire transiter le traffic vers soit (MITM) ou bien de simplement générer un déni de service.

Exploitation :

https://null-byte.wonderhowto.com/how-to/use-ettercap-intercept-passwords-with-arp-spoofing-0191191/

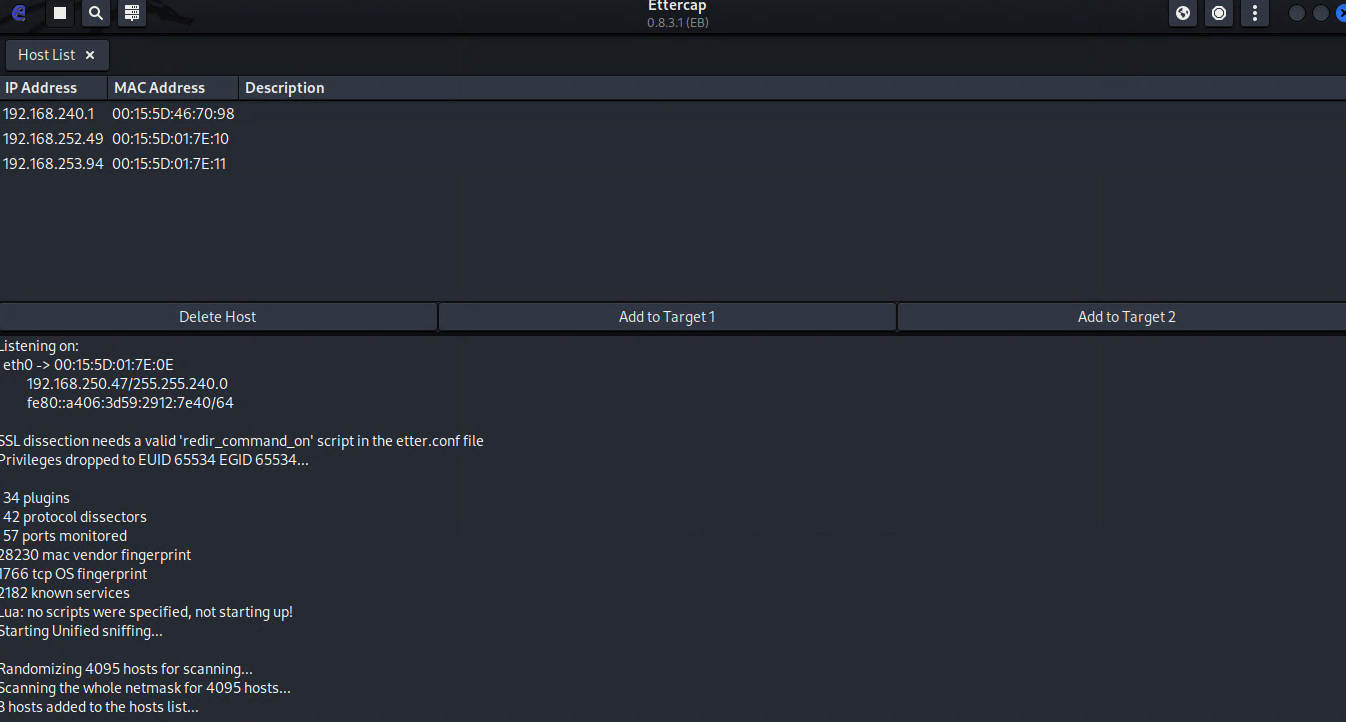

On a 3 VM donc deux victimes :

| IP privée | mask | |

|---|---|---|

| Vm kali | 192.168.250.47 | 255.255.240.0 |

| V1 debian | 192.168.252.49 | 255.255.240.0 |

| V2 debian | 192.168.253.94 | 255.255.240.0 |

Le but est pour kali de dévier la connection de v1 vers kali

On va utiliser Ettercap dans l'interface graphique, il faut d'abord clicker sur valider puis sur scan for host (loupe en haut à gauche).

Le but étant de découvrir les host sur le réseau :

On a bien récupéré les hosts sur le réseau ainsi que la default gateway

Ensuite en haut à droite on peut lancer le ARP Poisoning.

On sélection la default gateway comme target 1 et la cible du poisoning en target 2. Maintenant le traffic nous sera redirigé et on pourra l'inspecter avec wireshark.

Sur un site non sécurisé comme : https://null-byte.wonderhowto.com/how-to/use-ettercap-intercept-passwords-with-arp-spoofing-0191191/

on peut tester de rentrer notre mot de passe et le récupérer sur kali avec notre wireshark et un petit filtre :

frame contains "pass"

Ce qui nous permet d'obtenir facilement le mot de passe.

Prévention :

Deux solutions simples permettent de prévenir ses attaques :

DHCP Snooping et ARP dynamic inspection.

DHCP Spoofing :

Pour prévenir les attaques de DHCP Spoofing, il est crucial de mettre en place des mesures de sécurité sur le réseau, telles que :

- DHCP Snooping : Cette fonctionnalité est intégrée dans les commutateurs réseau et permet de filtrer les messages DHCP. Elle autorise uniquement les messages DHCP provenant de ports de confiance (par exemple, les ports connectés aux serveurs DHCP légitimes) et bloque ceux provenant de sources non autorisées.

- IP Source Guard : Associée à DHCP Snooping, cette fonctionnalité empêche l'usurpation d'adresses IP en vérifiant l'adresse IP source des paquets entrants et en la comparant avec les baux DHCP connus.

DNS Spoofing :

Pour se protéger contre le DNS Spoofing, les ingénieurs en cybersécurité peuvent appliquer les mesures suivantes :

- DNSSEC (DNS Security Extensions) : Cette extension ajoute des signatures cryptographiques aux enregistrements DNS, garantissant ainsi l'authenticité et l'intégrité des réponses DNS. Cela permet de vérifier que les réponses DNS proviennent de sources légitimes.

- Configuration des serveurs DNS : Utiliser des serveurs DNS sécurisés et configurés correctement, en bloquant les requêtes non autorisées et en limitant les réponses récursives aux utilisateurs autorisés.

- Filtrage DNS : Mettre en place des solutions de filtrage DNS pour détecter et bloquer les domaines malveillants connus.

SMS Spoofing :

Pour prévenir les attaques de SMS Spoofing, plusieurs stratégies peuvent être adoptées :

- Authentification à deux facteurs (2FA) : Utiliser des méthodes d'authentification supplémentaires, telles que des applications d'authentification ou des tokens matériels, pour vérifier l'identité de l'utilisateur.

- Validation des numéros de téléphone : Implémenter des mécanismes pour vérifier que les numéros de téléphone utilisés pour l'envoi et la réception de SMS appartiennent réellement à l'utilisateur légitime.