Anonymous blob storage access exploit

Def :

Il est possible que certains conteneurs possèdent un accès anonyme activé, ce qui permet d'en faire une énumération, parfois même récupérer d'anciennes versions.

Exploitation :

D'abord un signe distinctif que le site est hébergé sur un conteneur blob d'azure est la présence de $web dans l'url du site web.

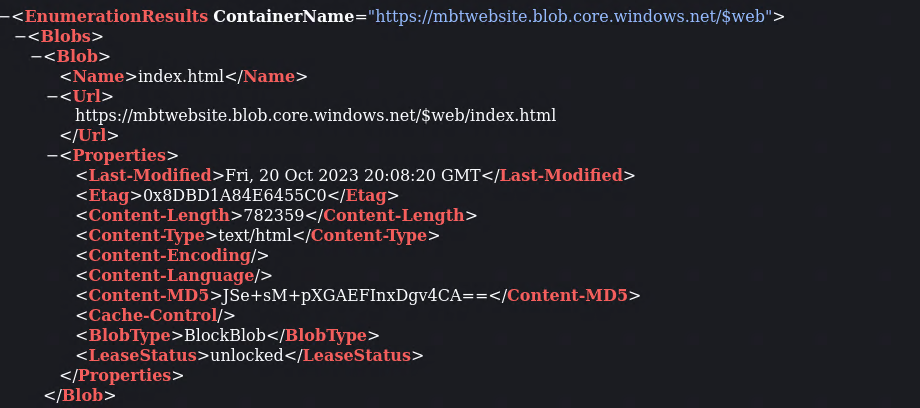

Si le conteneur dispose d'un accès anonyme, il est possible en rajoutant ?restype=container&comp=list de lister les éléments à l'intérieur du conteneur.

Par exemple :

https://mbtwebsite.blob.core.windows.net/$web?restype=container&comp=list

nous retourne :

Il est parfois nécessaire de retrouver la source originale de l'URL, pour cela aller chercher dans le code source des liens CSS et ensuite chercher index.html permet souvent de retrouver l'url originale du blob storage si besoin.

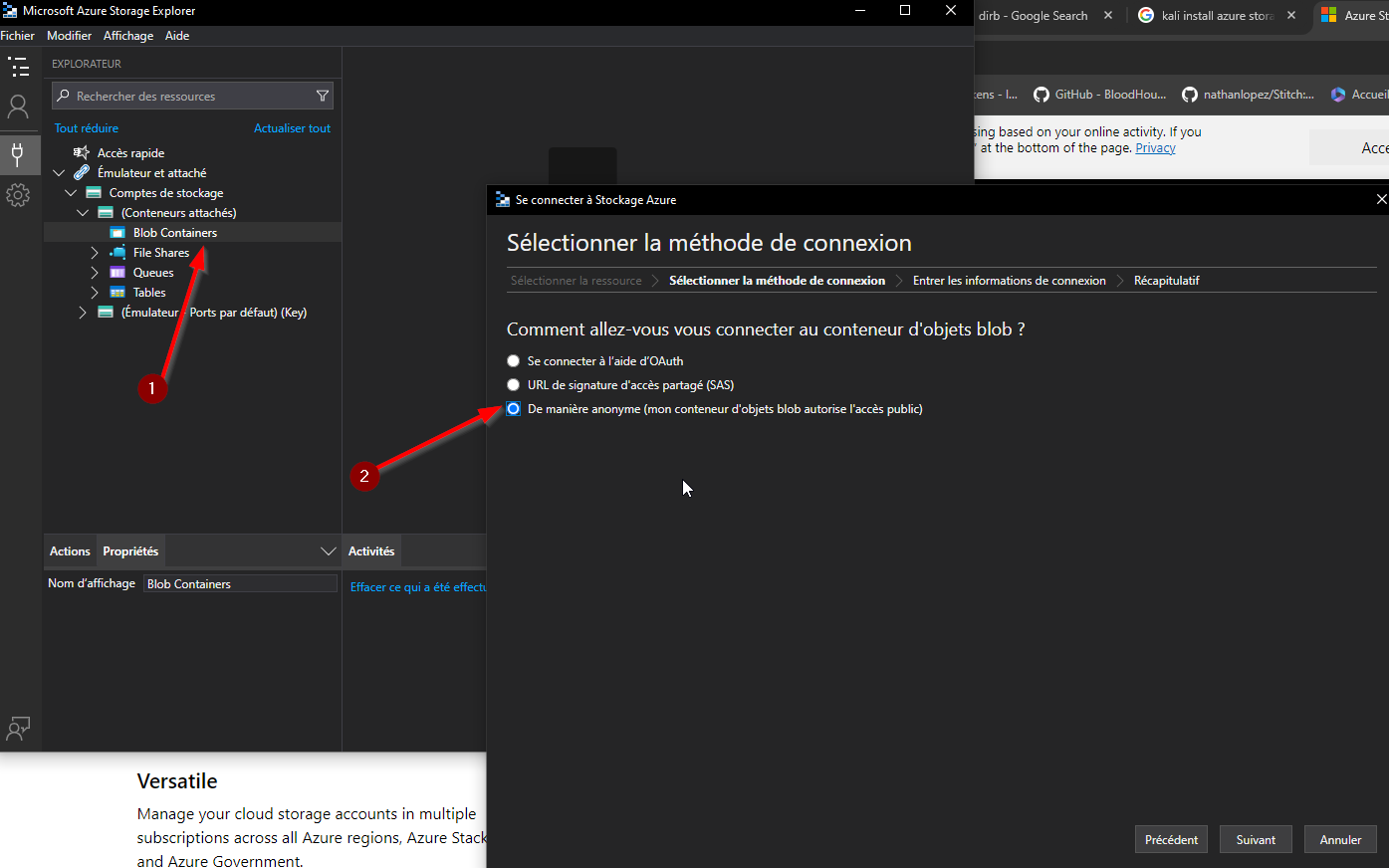

Pour explorer facilement ce conteneur on peut ensuite utiliser Azure Storage explorer en le connectant avec l'URL complète (avec ?restype=... donc).

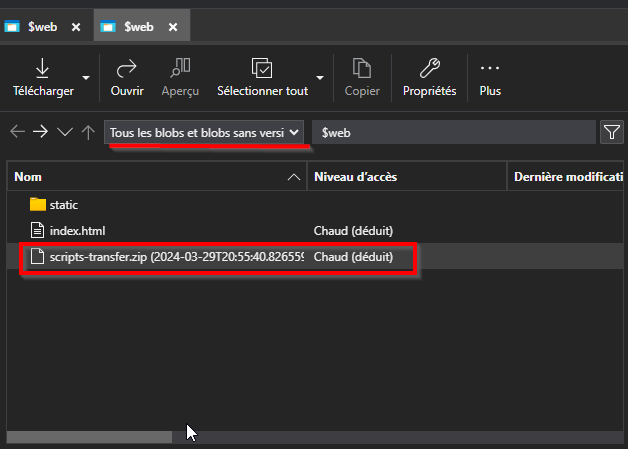

Récupérer des anciennes versions de fichiers :

À partir de ce moment on a tout le conteneur notamment les versions archivées, ce qui peu s'avérer primordial pour récupérer des creds :

Une version détaillée de cette exploitation est disponible dans Lab Azure Blob Container Initial Access#Exploitation en CLI.