Phishing Accounts Office 365

Def et Fonctionnement :

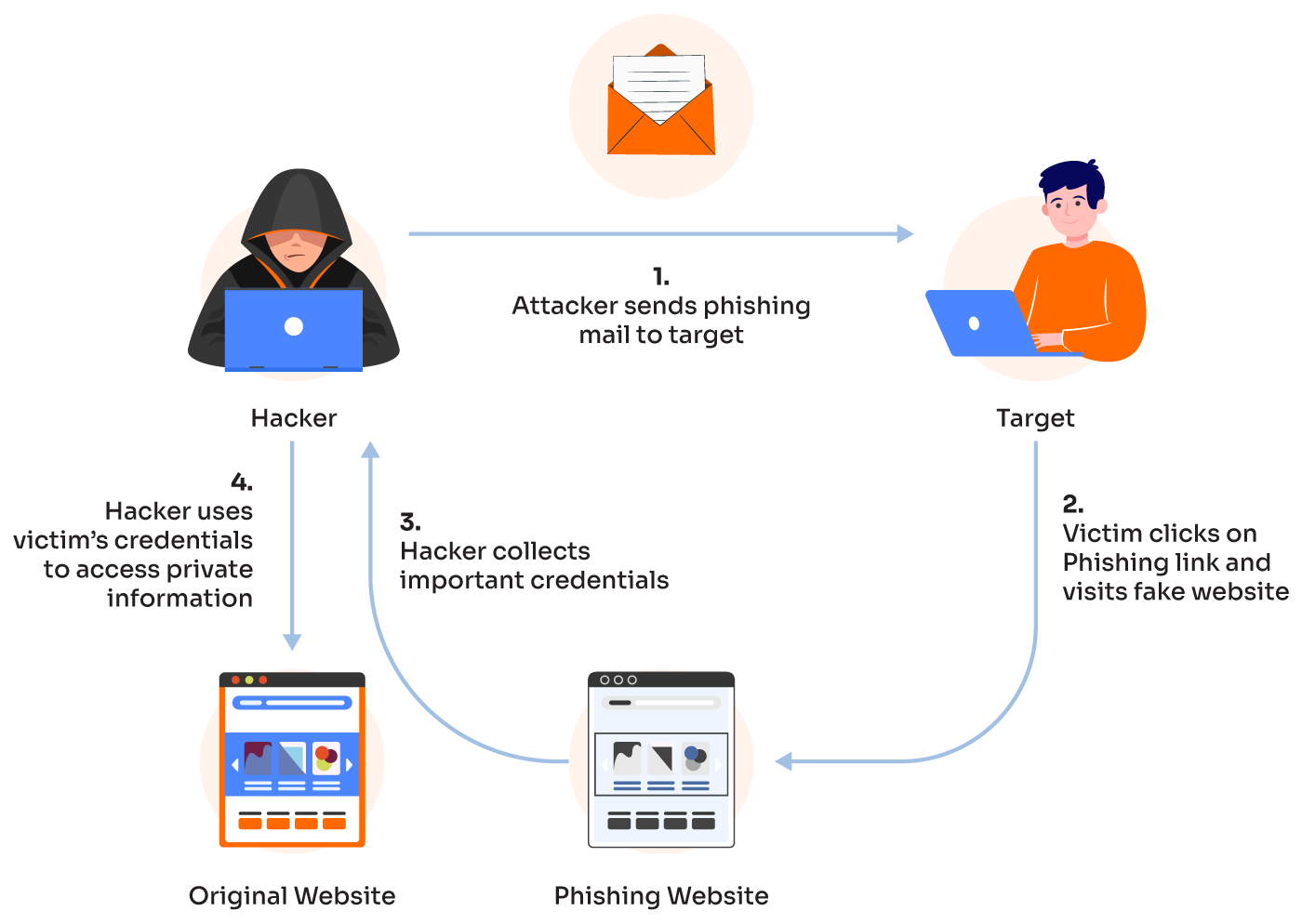

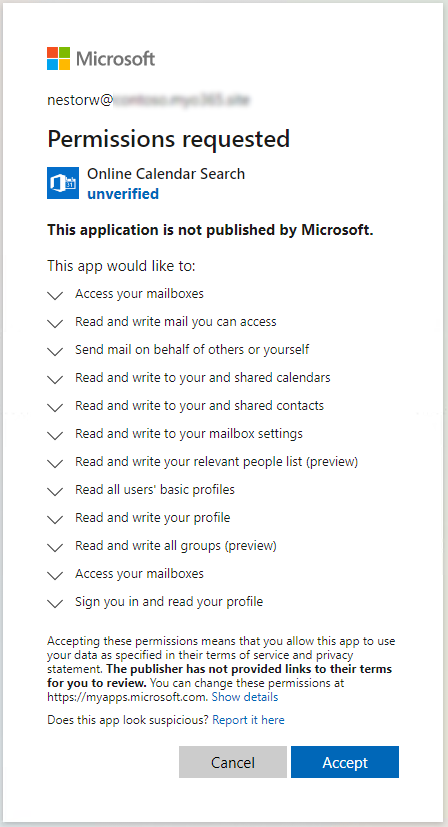

Pour réaliser du phishing sur des comptes Office 365, il existe deux types principaux d'attaques principale : les forged login pages et les OAuth Consent. Récement, une nouvelle méthode de avec un code d'authentification existe désormais.

Exploitation :

Forged Login Pages :

Tool : EvilGinx

OAuth Consent :

Tool : o365-Stealer

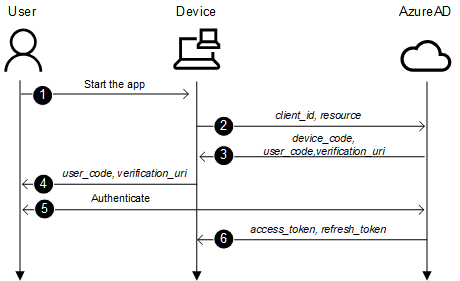

Device code authentification :

Prérequis : avoir une machine compromise sur lequel un utilisateur va se connecter

Objectif : obtenir un compte AAD

Le processus de la verification est le suivant est le suivant :

Comment le hacker ?

L'objectif est se connecter au device, et d'envoyer un client_id,ressource à l'Azure AD (échange 2). Après avoir reçu 3, on va envoyer un email avec un lien vers verification_uri, la victime click sur ce lien et complète ensuite le sign in avec le code reçu par téléphone par exmple.

On obtient alors l'access tocket et le refresh token et peut donc copie la victime.

Ressource : https://aadinternals.com/post/phishing/