TOP10 Owasp

Détail et Explications :

https://www.youtube.com/watch?v=uu7o6hEswVQ&list=PLyqga7AXMtPOguwtCCXGZUKvd2CDCmUgQ

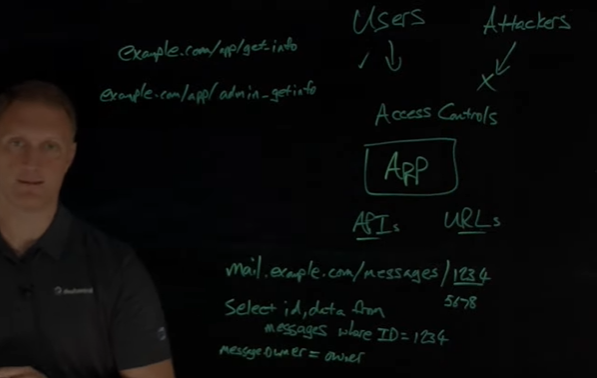

- **A01:2021 – Broken Access Control

- Description : Les contrôles d'accès incorrectement configurés ou manquants permettent aux attaquants de contourner les politiques de sécurité et d'accéder à des données non autorisées ou à des fonctionnalités

- Exemple : une page admin d'un site web mal sécurisée qui laisse passer les gens qui ont le lien

- Exploitation : Manipulation des restrictions d'accès pour obtenir des permissions non autorisées.

- Conséquences : Fuite d'informations sensibles, modifications indésirables ou destruction de données.

- Remédiation : avoir un identity provider, Zero trust, log access control failure

- A02:2021 – Cryptographic Failures

- Description : Précédemment connue sous "Sensitive Data Exposure", cette catégorie se concentre sur les failles liées à la cryptographie qui conduisent à l'exposition de données sensibles. Cette un symptôme plutôt qu'une cause, il résulte l'exposition de données sensibles puisque les données

at restouin transitne sont pas chiffrées et donc les failles entraînes de brèches de données. Il est aussi possible que les données soient déchiffrées sans confirmation, donc que le dechiffrement soit obtenu par un attaquant - Exploitation : Interception de données non chiffrées ou utilisation de chiffrements faibles.

- Conséquences : Vol d'informations confidentielles, compromission de données.

- Exemple : un application qui ne force pas HTTPS sur toutes les transmissions, Downgrade Attack

- Description : Précédemment connue sous "Sensitive Data Exposure", cette catégorie se concentre sur les failles liées à la cryptographie qui conduisent à l'exposition de données sensibles. Cette un symptôme plutôt qu'une cause, il résulte l'exposition de données sensibles puisque les données

- A03:2021 – Injections

- Description : Les failles d'injection, comme SQL, NoSQL, et LDAP injection, surviennent lorsque des données non fiables sont envoyées à un interpréteur comme une commande ou une requête.

- Exploitation : Envoi de code malveillant pour être exécuté par l'application.

- Conséquences : Accès non autorisé ou perte de données.

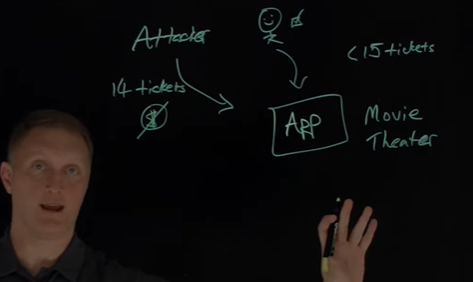

- A04:2021 – Insecure Design

- Description : Se concentrant sur les risques liés à des défauts de conception, cette catégorie souligne l'importance d'intégrer la sécurité dès la conception des applications.

- Exploitation : Exploiter les défauts de conception pour compromettre des systèmes.

- Conséquences : Attaques à large échelle ou systémiques dues à des défauts fondamentaux.

- A05:2021 – Security Misconfiguration

- Description : La configuration sécuritaire incorrecte est la faille la plus couramment observée et peut mener à des attaques réussies. Il ne s'agit pas d'une faille directement établie, mais plutôt d'une mauvaise réflection sur l'architecture d'une application qui rend possible l'exploitation de vulnérabilités.

- Exemple : Wordpress ne limite pas le nombre d'essais de login ce qui rend ces services faibles et faillibles face à des brute-force

Les messages d'erreur sont display aux utilisateurs - Exploitation : Exploitation de configurations par défaut, de configurations incomplètes, ou de configurations erronées.

- Conséquences : Accès non autorisé à des systèmes ou données.

- A06:2021 – Vulnerable and Outdated Components

- Description : Utiliser des composants avec des vulnérabilités connues peut compromettre une application. Le problème est que les composants ont les mêmes permissions que l'application en général et de ce fait une faille dans ceux-ci peut permettre d'executer des commandes avec des privilèges élevés

- Exploitation : Exploiter des composants logiciels obsolètes ou non mis à jour.

- Conséquences : Compromission de l'application entière.

- A07:2021 – Identification and Authentication Failures

- Description : Des faiblesses dans les processus d'identification et d'authentification qui peuvent permettre à des attaquants de contourner l'authentification ou de prendre le contrôle de comptes. Cette vulnérabilité regroupe de nombreuses failles et attaques possibles sur les mots de passes que ce soit du brute-force ou juste un vol de session.

- Exploitation : Utiliser des techniques comme le brute force ou l'exploitation de sessions non sécurisées.

- Conséquences : Usurpation d'identité, accès non autorisé.

- Remédiation : MFA, session timeout, anti-replay token, maximum login attempt

- A08:2021 – Software and Data Integrity Failures

- Description : Manque de validation de l'intégrité des logiciels ou des données, conduisant à des logiciels non fiables ou corrompus.

- Exploitation : Manipulation de données ou de logiciels avant ou pendant leur utilisation.

- Conséquences : Installation de logiciels malveillants, corruption de données.

- Exemple : Supply Chain Attack, insecure CI/CD pipeline, firmeware update, solarwinds attack, FireEye

- Remédiation : dependency check, hashes/checksum, trusted depots

- A09:2021 – Security Logging and Monitoring Failures

- Description : Des lacunes dans la journalisation et la surveillance qui empêchent ou compliquent la détection d'attaques en cours ou passées. Ce n'est pas directement une faille mais plutôt, une cause aggravante qui empêche de détecter une faille sur notre système ou l'exploitation d'une faille par un attaquant. Cela peut par exemple permettre l'apparition de failles à causes d'APIs faillibles. Dans le cas d'une brèche de données sans avoir de logs ne permet pas de savoir quels sont les comptes qui ont été compromis

- Exploitation : Mener des attaques sans être détecté en raison du manque de surveillance.

- Conséquences : Prolongation des attaques, dommages accrus.

- A10:2021 – SSRF

- Description : La faille SSRF permet à un attaquant d'envoyer des requêtes faites par le serveur à des systèmes inattendus, facilitant l'accès à des ressources internes. Par exemple, à partir d'un site web compromis le but est d'attaquer d'autres servers qui sont moins sécurisés (par exemple, un server qui fait une requête

get($url)vers un autre server pour récupérer une photo) ce qui permet de se retrouver dans un emplacement moins sécurisé. - Exploitation : Envoi de requêtes malveillantes de la part du serveur vers des systèmes internes.

- Conséquences : Accès à des interfaces administratives, compromission de serveurs internes.

- Description : La faille SSRF permet à un attaquant d'envoyer des requêtes faites par le serveur à des systèmes inattendus, facilitant l'accès à des ressources internes. Par exemple, à partir d'un site web compromis le but est d'attaquer d'autres servers qui sont moins sécurisés (par exemple, un server qui fait une requête