API - Attack

Def et Fonctionnement :

Qu'est-ce qu'une attaque API ?

https://apimike.com/api-attack-types

https://www.reblaze.com/wiki/api-security/what-is-an-api-attack/

C'est une manipulation abusive d'une API pour obtenir des données généralement. Le but étant de faire des brêches de données.

Les APIs sont importantes cela augmente largement la surface de d'attaque.

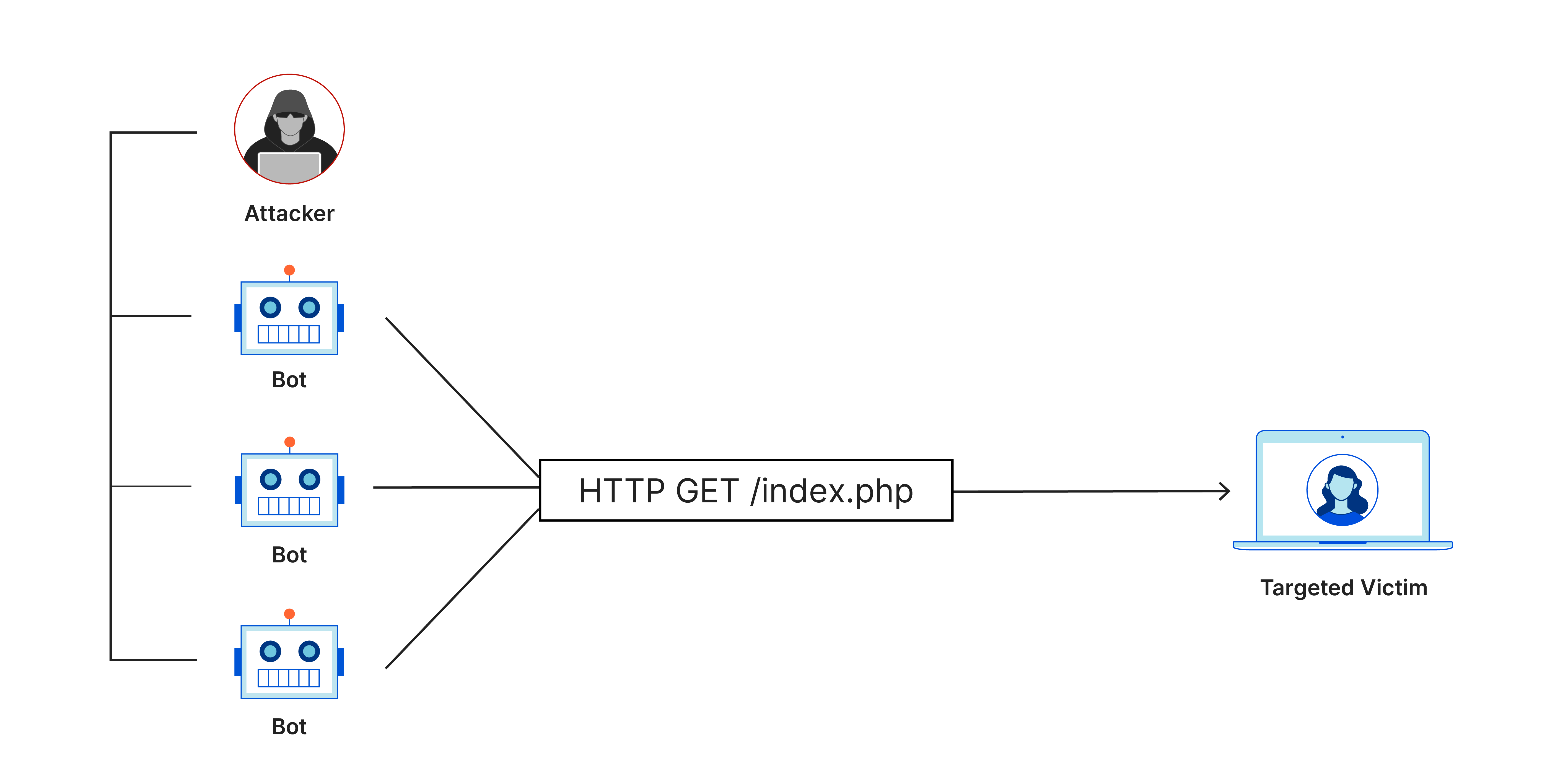

| ### DDoS : |

|---|

Le but est de rendre un endpoints API indisponible pour rendre une application qui l'utilise disfonctionnelle.

Injections :

Attaquer avec une injection permet de d'exploiter une database.

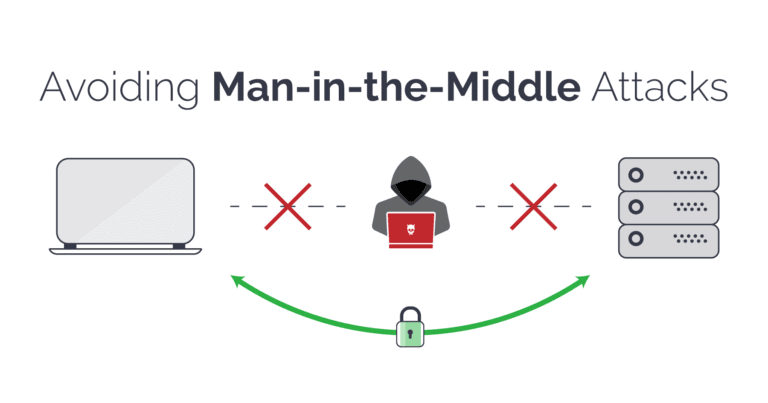

MITM :

Le but ici est d'intercepter un token de session dans un header HTTP, ce qui permet d'accéder à la session d'un utilisateur dans l'API.

Exploitation :

La encore il n'est pas possible de faire une liste exhaustive et générale des attaques sur les APIs donc des exemples d'exploitation seront donnés :