CSP Bypass

Def et fonctionnement :

https://book.hacktricks.xyz/pentesting-web/content-security-policy-csp-bypass

Content Security Policy (CSP) est une techno sur le snavigateurs qui a pour but de protéger de certaines attaques comme les XSS, Clickjacking, Injections.

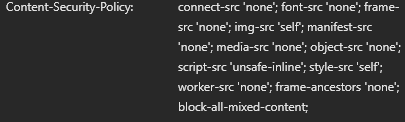

Il s'agit d'un header HTTP qui permet de restreindre les ressources qui peuvent être chargées et les URLs qui peuvent être demandées.

Le SCP peut aussi être appliqué avec un meta tag.

Exemples :

Content-Security-policy: default-src 'self'; img-src 'self' allowed-website.com; style-src 'self';

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; img-src https://*; child-src 'none';">

Il y a deux types de header :

Un block et un report qui ne block pas mais report seulement.

Exploitation :

Le but est de trouver si des règles non sécurisées peuvent être exploités.

Il est très utile de savoir détecter :

https://bluetriangle.com/blog/how-to-find-out-if-a-site-has-a-content-security-policy-csp-deployed