BurpSuite

Def et Utilité :

Burp Suite est un outil essentiel pour faire des attaques WEB avec des capacités étendues, la possibilité de rejouer des requêtes de faire du brute force etc... C'est un outil qui me semble essentiel pour les attaques XSS,CSRF,XXE etc...

Installation :

Burp suite est par défaut installé sur Kali Linux, il peut être utile d'acheter la version payant de Burp Suite pour bénéficier de fonctions supplémentaires.

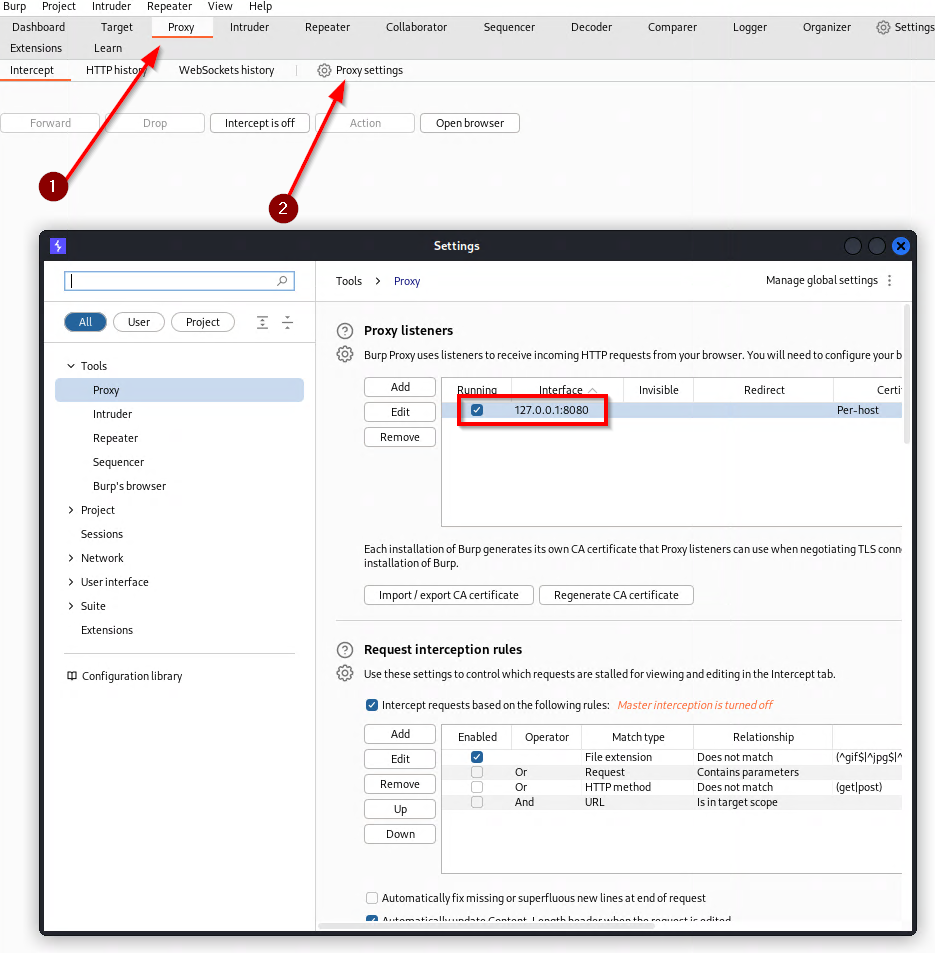

Aussi il est essentiel de mettre en place une redirection du proxy dans firefox pour pouvoir utiliser ce navigateur en combinaison de burp suite. Pour cela il faut suivre les étapes suivantes

- Noter l'IP du proxy (et la modifier au besoin) :

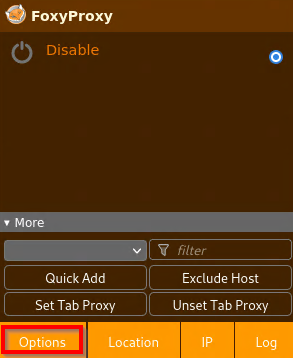

- Installer ensuite foxy proxy pour firefox et puis on vas dans ses options

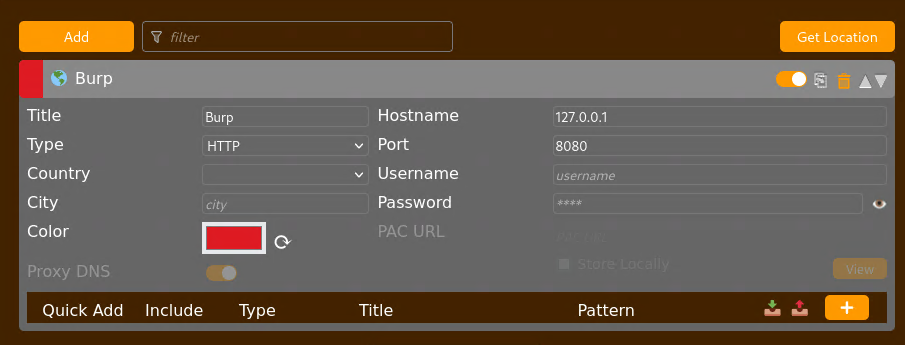

- Aller dans proxies puis ajouter un proxy et le configurer pour burp

- on ne possède pas de certificat pour burp, on va donc sur http://burp et on clique sur CA Certificate

- On revient sur firefox une fois le certificat téléchargé :

settings -> search for certificates -> view certificates -> import your cert -> trust both websites and email users

Il est désormais possible d'activer et de désactiver le proxy avec notre extension à notre guise.

Fonctionnement :

Burp Suite va capturer toutes les requêtes qui passent par son proxy, qu'intercept soit activé ou non et va permettre ensuite d'analyser les requêtes au besoin.

Interface :

Dashboard :

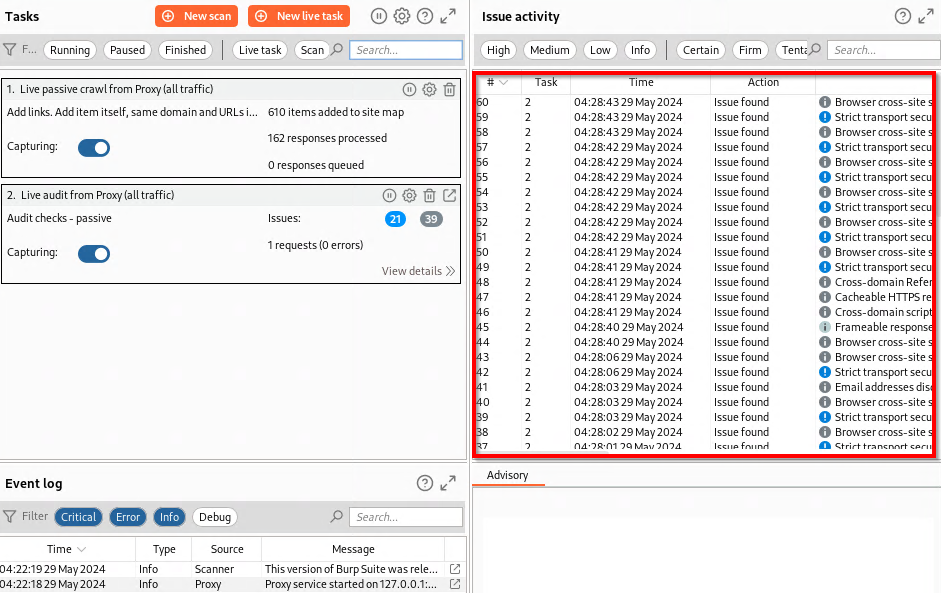

Le dashboard est peu utile, globalement avec la version payante il permet de faire des scans sur les pages web visités de failles potentielles :

Target :

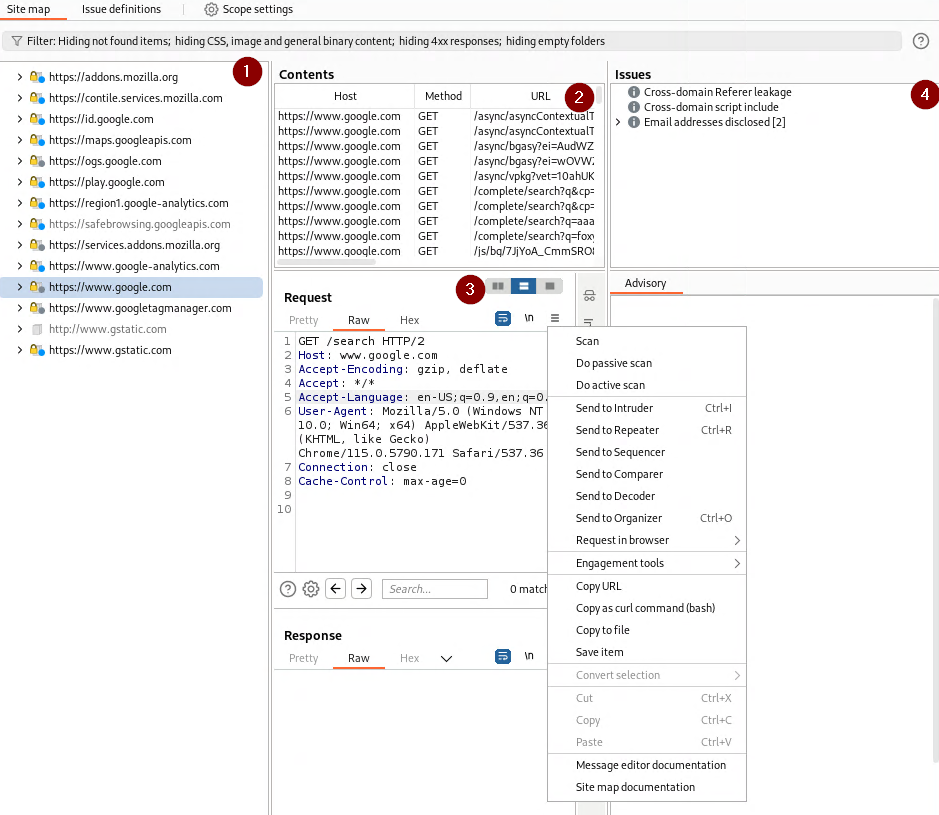

La page Site map de burp rassemble de nombreuses donnés sur la navigation :

- Liste des sites visités, avec leur documents etc

- Liste des requêtes avec les méthodes utilisées

- Une fois avoir sélectionné une requête on peut l'inspecter et la modifier, scanner et l'envoyer vers d'autres modules pour faire d'autres opérations.

- Problèmes et failles potentielles trouvées sur les sites parcourus

Issue definition permet d'obtenir une liste détaillée qui explique toutes les failles potentielles.

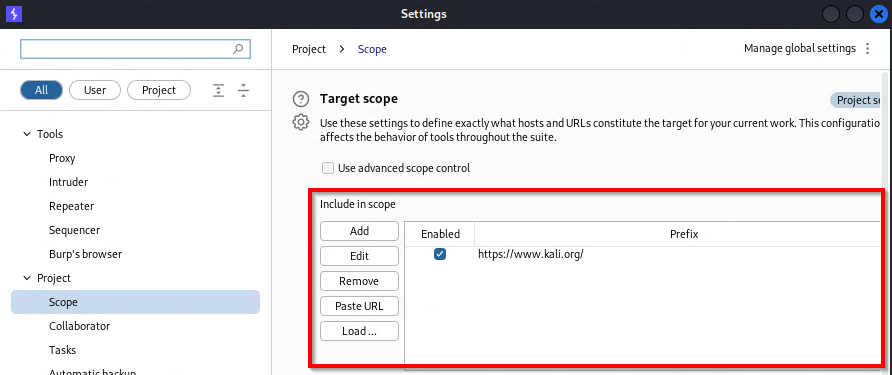

L'onglet scope est plus intéressant en revanche puisqu'il permet d'ajouter des sites au scope pour restreindre les requêtes qui sont capturées à ces sites uniquement et éviter le 'bruit' inutile.

Proxy :

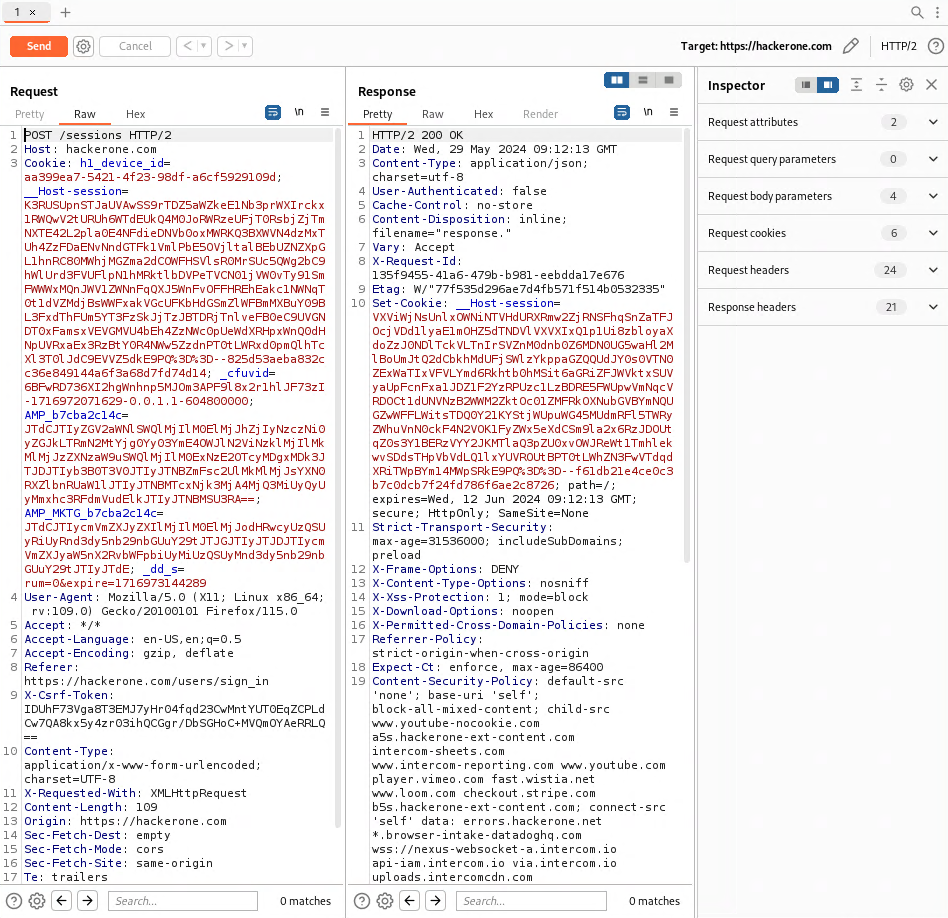

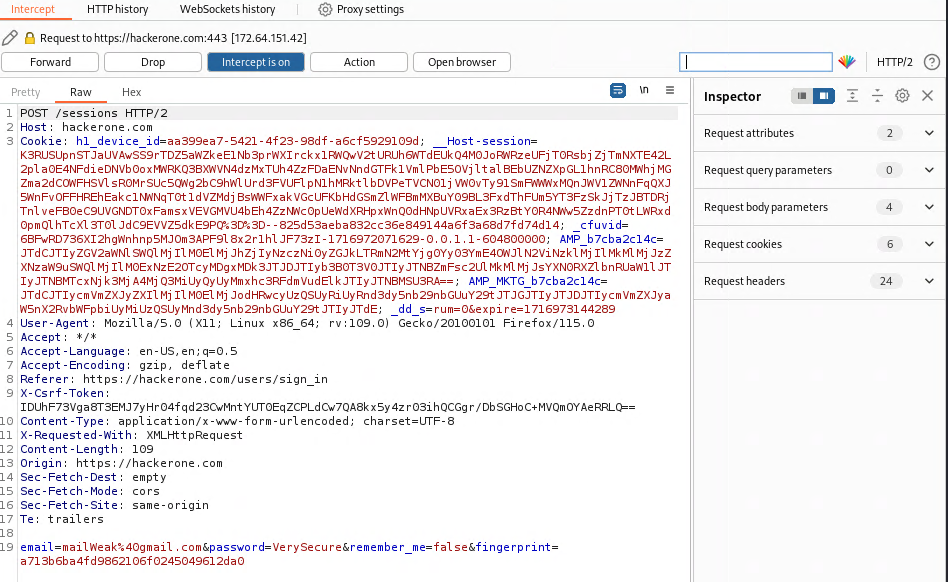

Le proxy contient peut de choses intéressantes en premier lieu à part activer l'intercepteur ou le désactiver. Cet outil va permettre de garder en suspend les requêtes capturées pour les modifier ou les envoyer dans d'autres modules. Par exemple une fois activé on a :

Plusieurs raccourcis importants à connaître :

- Ctrl+f : forward la requête (donc de l'envoyer)

- Ctrl+I : envoie la requête vers le module Intruder

- Ctrl+R : envoie la requête vers le module repeater

Intruder :

Comme son nom le suggère intruder est un module qui a pour but de s'introduire quelque part souvent en brute force.

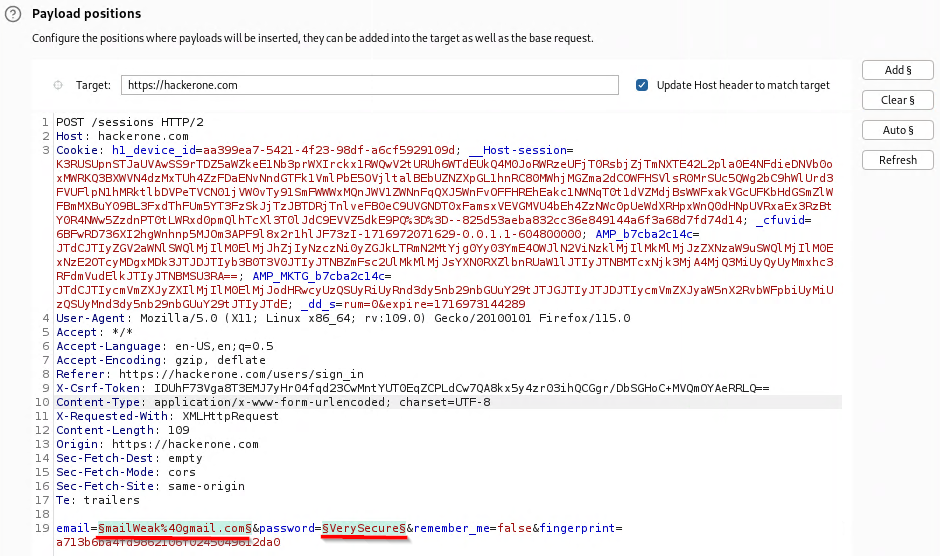

- Il faut d'obtenir une requetes, indiquer les mots à permuter :

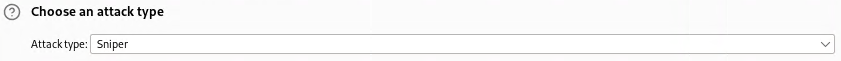

- On choisit un mode d'attaque :

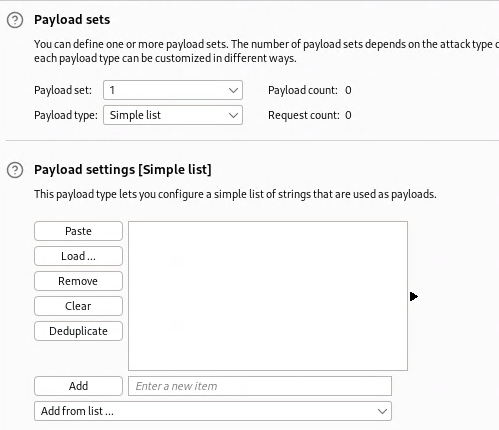

- On sélectionne ensuite le nombre de payloads, les listes de payloads

On peut enfin lancer l'attaque. Il existe des options supplémentaires pour notamment faire des attaques CSRF, ou pour obtenir des cookies, il faut voir cela au cas par cas.

Liste des modes d'attaque :

- Sniper :

- Attaque basée sur un seul paramètre à la fois.

- Remplace chaque valeur de paramètre par tour avec la liste de valeurs définie.

- Battering Ram :

- Utilise la même valeur de la liste pour remplacer tous les paramètres marqués en une seule fois.

- Utilisé pour tester des vulnérabilités où la même valeur doit être utilisée dans plusieurs paramètres.

- Pitchfork :

- Remplace les paramètres marqués simultanément avec des valeurs des différentes listes.

- Utile pour tester des combinaisons de valeurs spécifiques sur plusieurs paramètres.

- Cluster Bomb :

- Combine toutes les valeurs des listes de manière exhaustive sur les paramètres marqués.

- Effectue une attaque de force brute en testant toutes les combinaisons possibles de valeurs.

Repeater :

Repeater est l'un des écrans qui me sembles les plus importants, il permet de rejouer des requêtes, en observer le résultat etc...