NMAP

IP Discovery

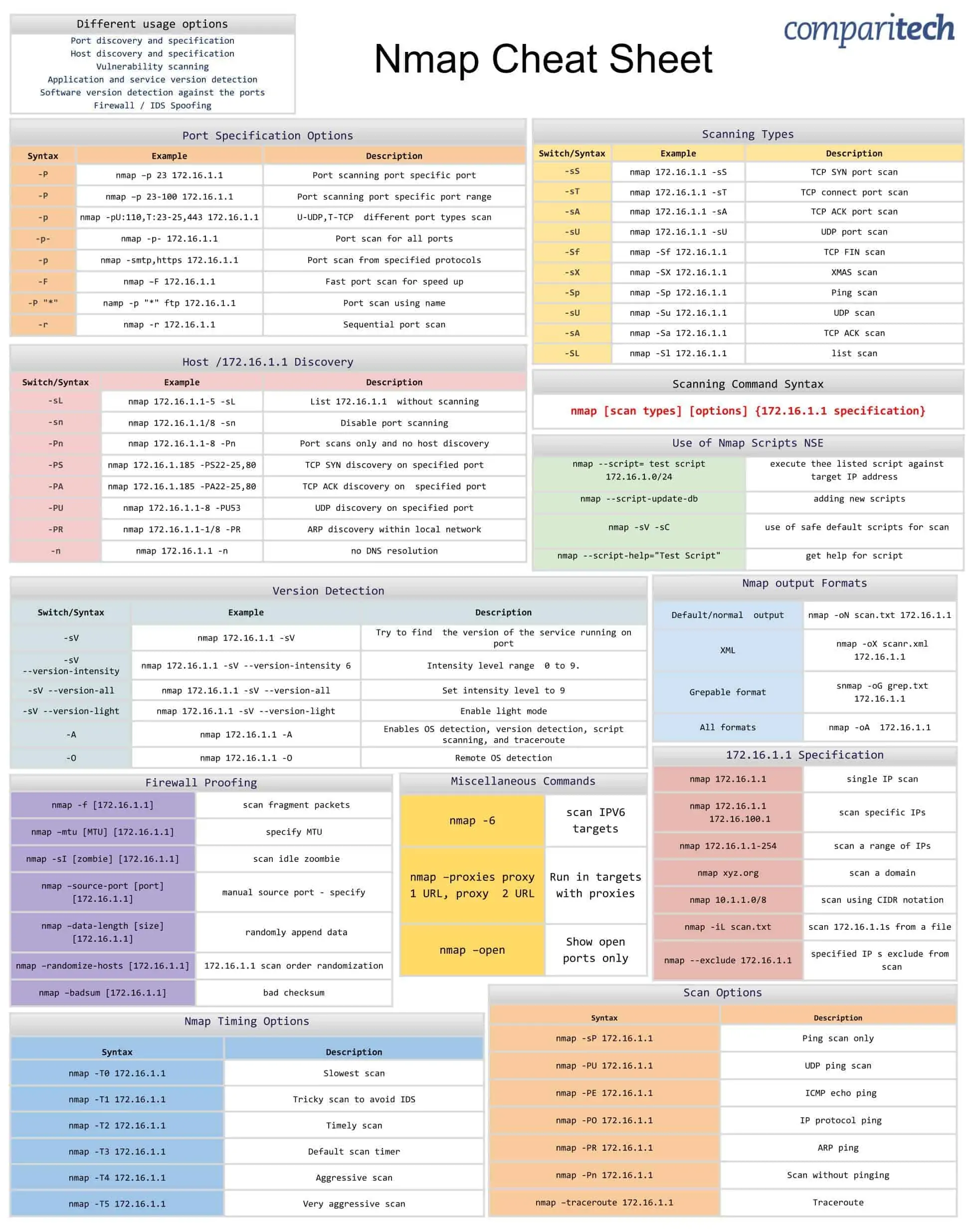

Il est possible de faire de la détection d'adresses IP sur un réseau avec nmap par exemple :

nmap -sn 172.23.132.18-254

La balise -sn permet de désactiver le scanning de ports.

Comme pour le scanning de ports, il est possible de changer le type de prob envoyées en changeant le scanning type.

Il est aussi possible de scanner les ports en même temps que l'on trouve leurs adresses IPs. On peut aussi sauvegarder le scan de port afin de réutiliser les adresses IP.

L'option -Pn permet de skipper l'étape de ping.

Pourquoi ? Nmap ping d'abord les machines pour voir si elle sont actives avant de faire autre chose (par exemple un port scan ACK). Cela permet d'éviter les firewall qui ne laissent pas passer les pings.

Evasion Firewall

Dans le cas où un firewall est présent, il est possile

Port Scanning

La commande la plus simple est :

nmap <ip of machine>

Il est possible de préciser les ports à scanner ou un range de ports :

nmap -p 22,80,443 <IP address of the second VM>

ou

nmap -p 1-100 <IP address of the second VM

L'option -sV est très importante puisqu'elle permet de tenter de découvrir quels services run sur les ports. Aussi -A permet une analyse plus précise pour découvri de nombreuses choses.

Dans le cas où des défenses sont présentes, il faut faire des variations de scan ou changer le timing.

On peut faire suivre plusieurs scans pour être de plus en plus précis dans nos scans :

On peut commencer par un scan très brute :

nmap -p 1-1000 <IP> -sS -T5 -A -sV -v -oN result.txt

le but est de scanner la cible de manière très rapide et d'obtenir des informations rapidement. (-oN permet de créer un fichier pour l'utiliser ensuite)

Si on obtient pas assez de résultats, on peut ralentir la cadence et être moins offensif pour simplement obtenir la liste des ports ouvers:

nmap -p 1-1000 <IP> -sX -T3 -v -oG result.txt

BONUS :

La commande

cat result.txt | grep '/[a-z][a-z][a-z] open' | cut -d'/' -f1 | paste -sd, -

permet de récupérer les ports qui sont ouverts précédemment pour les réutiliser plus tard.

Exemple pour scanner un pc de manière discrète avec ces nouveaux ports :

nmap -p $(cat result.txt | grep '/[a-z][a-z][a-z] open' | cut -d'/' -f1 | paste -sd, -) <IP> -sS -T1 -v -sV

Ce scan peut prendre de nombreuses minutes il faut donc bien réduire le nombre de ports à scanner.