2. OSINT et reconnaissance

Description et Objectifs:

https://book.hacktricks.xyz/generic-methodologies-and-resources/pentesting-network#discovering-hosts

Il est essentiel d'effectuer de la reconnaissance sur la cible de l'attaque, le but étant de découvrir le périmètre du SI de la cible. Selon moi, découvrir le réseau physique et le potentiel d'une attaque dessus fait aussi partie de l'étape d'OSINT.

Assets discovery

En gros c'est une découverte externe des services d'une entreprise

MALTEGO #TODO

Host

https://book.hacktricks.xyz/generic-methodologies-and-resources/pentesting-network#sniffing

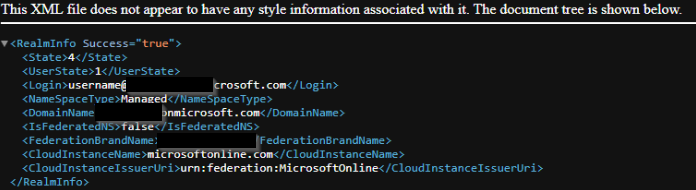

Azure :

IP discovery

Le scan d'IP peut utiliser :

NMAP :

Port Scan

Le port scan peut utiliser NMAP avec cette technique :

Service and Version discovery

(et utilisation de failles dans les anciennes versions)

Hosts discovery :

Le but ici est de découvrir les hosts du service interne.

#TODO